способы предотвращения XSS-атак: подробное руководство

1. Что такое XSS?

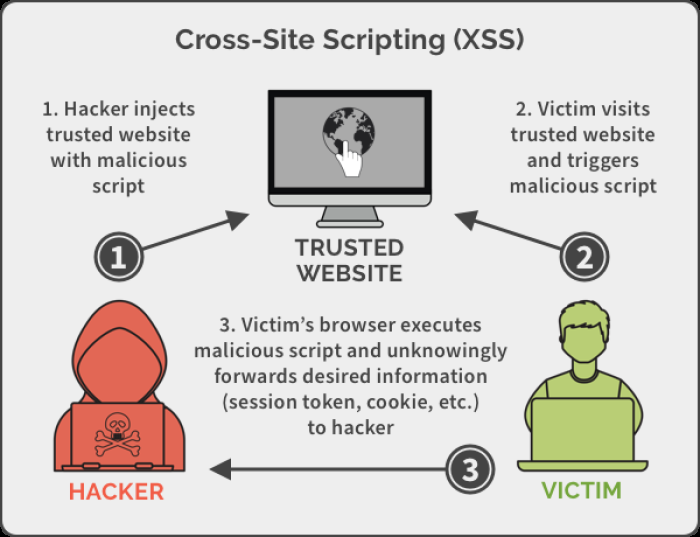

XSS, или межсайтовый скриптинг, — это тип уязвимости безопасности, обнаруженной в веб-приложениях. Он позволяет злоумышленникам внедрять вредоносные сценарии, обычно JavaScript, в веб-страницы, просматриваемые другими пользователями. Это может привести к несанкционированным действиям, краже данных или перехвату сеанса.

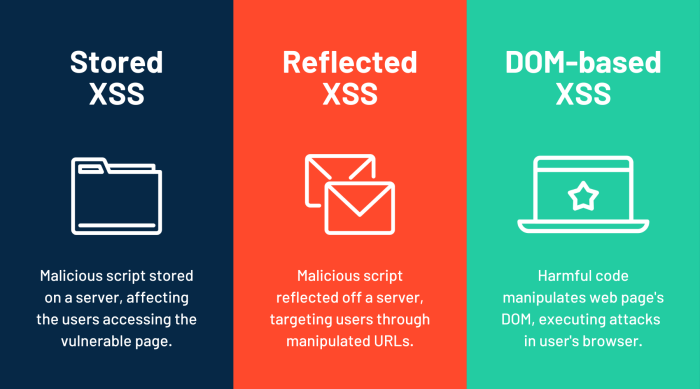

1.1. Типы XSS-атак

XSS-атаки обычно делятся на три категории:

- Сохраненный XSS : вредоносный скрипт хранится на сервере (например, в базе данных) и передается пользователям, когда они запрашивают определенную страницу.

- Отраженный XSS : вредоносный скрипт встроен в URL-адрес и отражается обратно пользователю сервером.

- XSS на основе DOM : атака происходит внутри объектной модели документа (DOM) веб-страницы без какого-либо взаимодействия с сервером.

1.2. Влияние XSS-атак

XSS-атаки могут иметь серьезные последствия, в том числе:

- Кража данных: злоумышленники могут украсть конфиденциальную информацию, такую как файлы cookie, токены сеансов и личные данные.

- Перехват сеанса : злоумышленники могут перехватить сеанс пользователя и выполнить несанкционированные действия от его имени.

- Исправление : злоумышленники могут изменять внешний вид веб-страниц, отображая нежелательный контент.

2. Как предотвратить XSS при загрузке Spring

Для предотвращения XSS в Spring Boot требуется сочетание методов безопасного кодирования, проверки и очистки. Ниже мы рассмотрим различные методы достижения этой цели.

2.1. Проверка ввода пользователя

Один из наиболее эффективных способов предотвращения XSS-атак — проверка вводимых пользователем данных. Убедитесь, что все вводимые данные проверены, чтобы подтвердить их соответствие ожидаемому формату и отклонить любые вредоносные данные.

@PostMapping("/submit")

public String submitForm(@RequestParam("comment") @NotBlank @Size(max = 500) String comment) {

// Process the comment

return "success";

}

В приведенном выше коде мы проверяем, что поле комментария не пусто и не превышает 500 символов. Это помогает предотвратить внедрение больших потенциально вредоносных сценариев.

2.2. Кодирование вывода

Кодирование вывода гарантирует, что любые данные, отображаемые на веб-странице, обрабатываются как текст, а не как исполняемый код. Spring Boot предоставляет встроенные механизмы кодирования данных.

@PostMapping("/display")

public String displayComment(Model model, @RequestParam("comment") String comment) {

String safeComment = HtmlUtils.htmlEscape(comment);

model.addAttribute("comment", safeComment);

return "display";

}

В этом примере мы используем HtmlUtils.htmlEscape() для кодирования комментария пользователя перед его отображением на странице. Это предотвращает выполнение любых встроенных сценариев браузером.

2.3. Использование политики безопасности контента (CSP)

Политика безопасности контента (CSP) — это функция безопасности, которая помогает предотвратить XSS, контролируя, какие ресурсы пользовательскому агенту разрешено загружать для данной страницы.

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.headers()

.contentSecurityPolicy("script-src 'self'");

}

}

Приведенная выше конфигурация указывает, что могут выполняться только сценарии из того же источника, что и страница, что эффективно блокирует любые внедренные сценарии из сторонних источников.

2.4. Использование библиотеки AntiSamy

AntiSamy — это библиотека Java, которая может очищать ввод HTML для предотвращения XSS-атак. Это гарантирует, что разрешены только безопасные теги и атрибуты.

public String sanitizeInput(String input) {

Policy policy = Policy.getInstance("antisamy-slashdot.xml");

AntiSamy antiSamy = new AntiSamy();

CleanResults cleanResults = antiSamy.scan(input, policy);

return cleanResults.getCleanHTML();

}

В приведенном выше коде мы используем AntiSamy для очистки ввода пользователя в соответствии с предопределенной политикой. Это удаляет или нейтрализует любые вредоносные сценарии.

4. Заключение

XSS-атаки представляют собой значительную угрозу для веб-приложений, но их можно эффективно смягчить за счет тщательной проверки входных данных, кодирования выходных данных и политик безопасности. Следуя методам, изложенным в этой статье, вы можете защитить свои приложения Spring Boot от XSS-атак.

Помните, безопасность — это непрерывный процесс, и очень важно быть в курсе последних угроз и лучших практик.

Если у вас есть какие-либо вопросы или вам нужны дополнительные разъяснения, оставьте комментарий ниже. Я здесь, чтобы помочь!

Подробнее читайте на сайте: 4 способа предотвращения XSS-атак: подробное руководство

-

Как вы можете использовать группу по поводу данных в MySQL?pivoting Query Results с использованием группы MySQL by В реляционной базе данных, поворот данных относится к перегруппированию строк и столбц...программирование Опубликовано в 2025-05-07

Как вы можете использовать группу по поводу данных в MySQL?pivoting Query Results с использованием группы MySQL by В реляционной базе данных, поворот данных относится к перегруппированию строк и столбц...программирование Опубликовано в 2025-05-07 -

Python Metaclass Principle и создание и настройку классаЧто такое Metaclass в Python? Так же, как классы создают экземпляры, MetaClasses создают классы. Они обеспечивают уровень контроля над процессом с...программирование Опубликовано в 2025-05-07

Python Metaclass Principle и создание и настройку классаЧто такое Metaclass в Python? Так же, как классы создают экземпляры, MetaClasses создают классы. Они обеспечивают уровень контроля над процессом с...программирование Опубликовано в 2025-05-07 -

Как захватить и транслировать Stdout в режиме реального времени для выполнения команды Chatbot?захватывание Stdout в режиме реального времени из выполнения команды В сфере разработки чат -ботов, способных выполнять команды, является общи...программирование Опубликовано в 2025-05-07

Как захватить и транслировать Stdout в режиме реального времени для выполнения команды Chatbot?захватывание Stdout в режиме реального времени из выполнения команды В сфере разработки чат -ботов, способных выполнять команды, является общи...программирование Опубликовано в 2025-05-07 -

Как вы можете элегантно определить переменные в шаблонах лезвий Laravel?определяющие переменные в шаблонах лезвия Laravel с Elegance понимание того, как назначить переменные в шаблонах лезвия, имеет решающее значен...программирование Опубликовано в 2025-05-07

Как вы можете элегантно определить переменные в шаблонах лезвий Laravel?определяющие переменные в шаблонах лезвия Laravel с Elegance понимание того, как назначить переменные в шаблонах лезвия, имеет решающее значен...программирование Опубликовано в 2025-05-07 -

Как добавить оси и теги в файлы PNG в Java?Как аннотировать файл PNG с помощью оси и метки в Java добавление осей и метки к существующему изображению PNG может быть оспаривающим. Вместо...программирование Опубликовано в 2025-05-07

Как добавить оси и теги в файлы PNG в Java?Как аннотировать файл PNG с помощью оси и метки в Java добавление осей и метки к существующему изображению PNG может быть оспаривающим. Вместо...программирование Опубликовано в 2025-05-07 -

Как получить фактический визуализированный шрифт в JavaScript, когда атрибут шрифта CSS не определен?доступ к фактическому визуализации, когда он не определен в CSS при доступе к свойствам шрифта элемента, javascript object.Style.fontfamily и ...программирование Опубликовано в 2025-05-07

Как получить фактический визуализированный шрифт в JavaScript, когда атрибут шрифта CSS не определен?доступ к фактическому визуализации, когда он не определен в CSS при доступе к свойствам шрифта элемента, javascript object.Style.fontfamily и ...программирование Опубликовано в 2025-05-07 -

Почему выражения Lambda требуют «окончательных» или «действительных окончательных» переменных в Java?] Lambda Expressions требуют «окончательного» или «эффективного окончательного» переменных ] Сообщение об ошибке «переменная, используемая в выр...программирование Опубликовано в 2025-05-07

Почему выражения Lambda требуют «окончательных» или «действительных окончательных» переменных в Java?] Lambda Expressions требуют «окончательного» или «эффективного окончательного» переменных ] Сообщение об ошибке «переменная, используемая в выр...программирование Опубликовано в 2025-05-07 -

Как разрешить расходы на путь модуля в Go Mod с помощью директивы «Заменить»?Распространение пути преодоления модуля в Go Mod При использовании MOD можно столкнуться с конфликтом, где 3 -й пакет импортирует другой пакет...программирование Опубликовано в 2025-05-07

Как разрешить расходы на путь модуля в Go Mod с помощью директивы «Заменить»?Распространение пути преодоления модуля в Go Mod При использовании MOD можно столкнуться с конфликтом, где 3 -й пакет импортирует другой пакет...программирование Опубликовано в 2025-05-07 -

Как я могу эффективно заменить несколько подстроков в строке Java?заменить несколько подстроков в строку эффективно в Java , когда сталкивается с необходимостью заменить несколько подстроков в строке, это зама...программирование Опубликовано в 2025-05-07

Как я могу эффективно заменить несколько подстроков в строке Java?заменить несколько подстроков в строку эффективно в Java , когда сталкивается с необходимостью заменить несколько подстроков в строке, это зама...программирование Опубликовано в 2025-05-07 -

Могу ли я перенести свой шифрование с McRypt в OpenSSL и расшифровывает данные, заполненные McRypt, используя OpenSSL?Обновление моей библиотеки шифрования с McRypt до OpenSSL Могу ли я обновить свою библиотеку шифрования с McRypt до OpenSSL? В OpenSSL можно л...программирование Опубликовано в 2025-05-07

Могу ли я перенести свой шифрование с McRypt в OpenSSL и расшифровывает данные, заполненные McRypt, используя OpenSSL?Обновление моей библиотеки шифрования с McRypt до OpenSSL Могу ли я обновить свою библиотеку шифрования с McRypt до OpenSSL? В OpenSSL можно л...программирование Опубликовано в 2025-05-07 -

Почему он отображает изображения Firefox, используя свойство CSS `content '?отображение изображений с URL содержимого в Firefox возникала проблема, где некоторые браузеры, в частности, Firefox, не отображаются изображе...программирование Опубликовано в 2025-05-07

Почему он отображает изображения Firefox, используя свойство CSS `content '?отображение изображений с URL содержимого в Firefox возникала проблема, где некоторые браузеры, в частности, Firefox, не отображаются изображе...программирование Опубликовано в 2025-05-07 -

Когда использовать «попробуйте» вместо «если», чтобы обнаружить значения переменных в Python?, используя «try» vs. «if», чтобы проверить значение переменной в Python в Python, существуют ситуации, когда вам может потребоваться проверить, ...программирование Опубликовано в 2025-05-07

Когда использовать «попробуйте» вместо «если», чтобы обнаружить значения переменных в Python?, используя «try» vs. «if», чтобы проверить значение переменной в Python в Python, существуют ситуации, когда вам может потребоваться проверить, ...программирование Опубликовано в 2025-05-07 -

Как реализовать универсальную хэш -функцию для кортежей в неупорядоченных коллекциях?generic hash function для кортежей в неупорядоченных коллекциях . Чтобы исправить это, один подход - это вручную определить функцию HASH для к...программирование Опубликовано в 2025-05-07

Как реализовать универсальную хэш -функцию для кортежей в неупорядоченных коллекциях?generic hash function для кортежей в неупорядоченных коллекциях . Чтобы исправить это, один подход - это вручную определить функцию HASH для к...программирование Опубликовано в 2025-05-07 -

Как эффективно преобразовать часовые пояса в PHP?эффективное преобразование часового пояса в php В PHP, обработка часовых поясов может быть простой задачей. Это руководство предоставит метод пр...программирование Опубликовано в 2025-05-07

Как эффективно преобразовать часовые пояса в PHP?эффективное преобразование часового пояса в php В PHP, обработка часовых поясов может быть простой задачей. Это руководство предоставит метод пр...программирование Опубликовано в 2025-05-07 -

Почему PHP DateTime :: Modify ('+1 месяц') дает неожиданные результаты?изменение месяцев с PHP DateTime: раскрыть предполагаемое поведение при работе с классом DateTime PHP, добавление или вычитание месяцев не все...программирование Опубликовано в 2025-05-07

Почему PHP DateTime :: Modify ('+1 месяц') дает неожиданные результаты?изменение месяцев с PHP DateTime: раскрыть предполагаемое поведение при работе с классом DateTime PHP, добавление или вычитание месяцев не все...программирование Опубликовано в 2025-05-07

Изучайте китайский

- 1 Как сказать «гулять» по-китайски? 走路 Китайское произношение, 走路 Изучение китайского языка

- 2 Как сказать «Сесть на самолет» по-китайски? 坐飞机 Китайское произношение, 坐飞机 Изучение китайского языка

- 3 Как сказать «сесть на поезд» по-китайски? 坐火车 Китайское произношение, 坐火车 Изучение китайского языка

- 4 Как сказать «поехать на автобусе» по-китайски? 坐车 Китайское произношение, 坐车 Изучение китайского языка

- 5 Как сказать «Ездить» по-китайски? 开车 Китайское произношение, 开车 Изучение китайского языка

- 6 Как будет плавание по-китайски? 游泳 Китайское произношение, 游泳 Изучение китайского языка

- 7 Как сказать «кататься на велосипеде» по-китайски? 骑自行车 Китайское произношение, 骑自行车 Изучение китайского языка

- 8 Как поздороваться по-китайски? 你好Китайское произношение, 你好Изучение китайского языка

- 9 Как сказать спасибо по-китайски? 谢谢Китайское произношение, 谢谢Изучение китайского языка

- 10 How to say goodbye in Chinese? 再见Chinese pronunciation, 再见Chinese learning